Aproksymacja rozwoju Sektora Teleinformatycznego

Opracowanie przygotowane na Zgromadzenie Polskiej Izby Informatyki i Telekomunikacji w dniu 20 marca 2018 roku.

W załączeniu prezentacja w PDF.

Zanim zajmiemy się sektorem teleinformatycznym, spójrzmy oczami laika - a może niech będzie nawet profesjonalisty, gdyż przecież każdy z nas bardzo dobrze się zna na samochodach i już parę w swoim życiu zużył - na sektor motoryzacyjny.

Otoczenie Sektora Motoryzacyjnego

Obecnie najpoważniejszym zagrożeniem dla rozwoju sektora motoryzacyjnego jest walka ze smogiem. Co prawda to nie auta są główną jego przyczyną, ale z nimi jest łatwiej walczyć niż z paleniem petami w kominkach. Dlatego też coraz więcej miast zezwala na wjazd do centrum aut z nalepką co najmniej EURO4 , ale auta produkowane obecnie muszą mieć już EURO6.

Konsekwentnie postępuje promocja transportu masowego, z którego za darmo mogą korzystać kierowcy i ich pasażerowie gdy jest więcej smogu, ale ci bez dowodu rejestracyjnego auta muszą też wtedy płacić za przejazd. Ciekawa koncepcja. Pojawia się też coraz silniejsza konkurencja z wypożyczanymi na minuty autami oraz rowerami.

Dodatkowo w miastach zmniejsza się liczbę, nawet płatnych, miejsc parkingowych, a na dodatek ci co zdecydowali się wykupić miejsce parkingowe w garażu, płacą za niego w podatku i innych opłatach więcej jak za mieszkanie. O coraz droższych autostradach to już nawet nie ma co wspominać. Dobrze, że te zbudowane za unijne pieniądze muszą być darmowe, ale do czasu – miejsca na klasycznie z budki zbierane opłaty są już gotowe.

A dla mnie zastanawiające jest, że ze strony sektora motoryzacyjnego nie ma żadnego lobbyingu przeciwdziałającego coraz to nowym utrudnieniem życia kierowcom. Jakby zapomnieli, że coraz częściej zakup kolejnego auta staje się ekonomicznie i funkcjonalnie zbędny.

Strategia rozwoju Sektora Motoryzacyjnego

Ale przemysł motoryzacyjny nie śpi i stara sobie zapewnić przyszłość wprowadzając nowe rozwiązania technologiczne mające zmniejszyć zanieczyszczenie powietrza oraz ułatwiające kierowanie autami. Od lat auta są informatyzowane – każdy jest w stanie prawie wszystkie te e-udogodnienia wymienić, ale też wiele z nich jest raczej tylko gadżetami dla podbicia ceny auta.

Znamy już hybrydy, które są dalej droższe od klasycznych aut, a na dodatek ekonomicznie sprawdzają się tylko w jeździe miejskiej. Z kolei auta elektryczne dalej mają małe zasięgi oraz rzadką sieć punktów ładowania. A wiodąca w ich produkcji firma TESLA ma kłopoty finansowe i nie nadąża z produkcją.

Zachwycamy się też samochodami (wreszcie ten polski termin staje się adekwatny do opisywanego przez niego przedmiotu) nie potrzebującego kierowcy, ale niestety mogą być one niebezpieczne dla otoczenia szczególnie w miastach, co rodzi wiele problemów prawnych – niech więc jeżdżą tylko po ogrodzonych autostradach. Ciekawą konstatacją jest tutaj uświadomienie sobie, że czołowe firmy projektując te samochody inwestują w nie środki pozyskane z sektora teleinformatycznego (Google, Amazon, Uber) – nasze środki!

I na koniec o napędzie wodorowym – widzieliśmy ostatnio takie auto, przywiezione na lawecie z Berlina, czyli z najbliższej stacji ładowania wodorem. Jeszcze na niego poczekamy.

Większość firm, nawet inwestujących w nowe rozwiązania, dalej produkuje kolejne klasyczne modele aut ze standaryzowanym obrysem karoserii i podobnym do innych wyposażeniem kokpitu. Wszystkie te modele w swojej klasie są do siebie podobne. I wszystkie mają w opcji podobne silniki diesla(!) oraz benzynowe. A co jest najciekawsze. Pomimo zapełnienia kilku hektarów pola koło Mszczonowa nowymi autami większości modeli - na nowe XC40 trzeba czekać 6-7 miesięcy, a na nowego Kodiaqa Skody aż 9 miesięcy.

I jak już przedyskutowaliśmy jako eksperci i konsultanci sektora motoryzacyjnego główne jego problemy – to możemy zadać pytanie: CZY WARTO INWESTOWAĆ W TEN SEKTOR?

Rozwój sektora teleinformatycznego

Wracamy do naszego sektora, mając nadzieję, że potrafimy go przeanalizować z większym poczuciem odpowiedzialności oraz profesjonalnego zrozumienia. Zanim to jednak uczynimy przejrzyjmy się szybko ostatnim trzem dekadom jego rozwoju.

1990: Wchodzimy w kapitalizm

Po okresie socjalizmu dysponowaliśmy przestarzałym technologicznie sprzętem demoludowym i naszymi Odrami, R32 oraz klonami pecetów. Większość z nich miała nielicencjonowane lub zakupione w Woroneżu oprogramowanie (z wyjątkiem Georga dla Odry!).

Na tych komputerach działało kilkanaście kluczowych aplikacji: PESEL, ZUS, rozliczenia transakcji bankowych, rachunki TPSA, i inne… - przeważnie obsługiwane przez sieć ZETO. Poza tym nowa administracja nie miała praktycznie wiedzy o komputeryzacji administracji. Dobitnie pokazał to pierwszy przetarg na system POLTAX. [warto przeczytać opinię PTI (WBI) o przetargu POLTAX]

Pod koniec lat 80-tych udało się też sprowadzić kilkanaście tysięcy gotowych i w częściach pecetów z Azji – głównie z Tajwanu, Singapuru i Hongkongu. Tutaj pojawiło się pierwsze pole działania dla PIIT, gdy trzeba było uporządkować rozdział kontyngentów na części komputerowe do montażu. Przy okazji pomógł nam ówczesny premier jak jakiś jego protegowany z PCBC chciał natychmiast homologować części do samochodów i pecetów – na pytanie WP - czy mam cię oderwać od tej lancii - stojące już na granicy dostawy części zostały natychmiast zwolnione.

Ten biznes na babcię i inne kwity, z instrukcją [*1] dla celników, że mikrokomputerem bez cła (w odróżnieniu od komputera z cłem) jest każde pudło, które można przenieść przez granicę bez pomocy osób trzecich, umożliwiał nowej grupie młodych biznesmenów na akumulację niewielkiego kapitału. Kapitał ten przydał się do założenia firm komputerowych, które zaczęły rosnąć na współpracy z nowopowstającymi oddziałami korporacji amerykańskich, zatrudniających początkowo jednego lub czterech konsultantów i faks. Z działaniem tego faksu też był problem, gdyż sieć telekomunikacyjna była marnej jakości i z trudem zestawiała połączenia międzymiastowe czy międzynarodowe. W polskim oddziale Digitala musieliśmy skorzystać z anteny VSAT do satelity.

[*1. Ta dziwna instrukcja została opracowana przez PTI na pytanie celników gdzie znaleźć i jak liczyć te 8 bitów definiujących w tabeli celnej mikrokomputer]

Niezwykłym kapitałem była wtedy grupa ok. 5 tys. informatyków, którzy irracjonalnie w szarych czasach lat osiemdziesiątych poznawali amerykańską technikę informatyczną, ale teraz nie mieli kłopotów z nowymi zachodnimi komputerami i ich oprogramowaniem – jedynie ORACLE był dla nich pewną niewiadomą. Tutaj pomógł nam Saddam atakując Kuwejt, skąd musieli uciekać polscy informatycy znający ORACLE’a. Za to nie mieliśmy sprzedawców, nie wiedzieliśmy co to jest marketing i PR oraz kim tak naprawdę jest ten menedżer, a może manager. Ale nie potrzebowaliśmy jeszcze prawników.

2000: Remanent PR2000 (Y2K)

Te szalone lata 90-te kończyły się rokiem 99 po którym miał nastąpić rok 00 (w poprzednich latach w systemach dla oszczędności miejsca w pamięci operacyjnej używano tylko dwie ostatnie cyfry roku). Ale ta oszczędność miała teraz spowodować nieokreślone ogromne straty, gdyż wiele – nie wiadomo których – procesorów oraz programów mogło źle działać na przełomie wieków. Zamierzano w tę noc sylwestrową posadzić na ziemi wszystkie samoloty, ale okazało się, że dla 1/3 z nich zabrakłoby miejsca na lotniskach.

Problem Roku 2000 (PR2000, Y2K) mógł być tylko rozwiązany przez weryfikację wszystkich systemów, a najlepiej poprzez wymianę sprzętu i oprogramowania. W Polsce dokonano wymiany praktycznie całego sprzętu komputerowego oraz zainstalowano już licencjonowane oprogramowanie wraz z odpowiednimi szkoleniami. Trzeba też było opracować wiele nowych aplikacji zastępując nimi te już mocno wiekowe pisane w Cobolu. Ostatnio znowu jeszcze szukają programistów w Cobolu – czyżby kilka systemów przetrwało ten remanent?

Rozpoczęto też prace nad nowymi systemami dla administracji (POLTAX, KSI) oraz bankowości. Administracja po wielu konferencjach, targach komputerowych, wyjazdach referencyjnych, szkoleniach organizowanych również przez firmy i PIIT oraz trzech Kongresach Informatyki Polskiej już znacząco powiększyła swoją wiedzę o potrzebach i możliwych funkcjonalnościach systemów informatycznych.

Szybko rosnący rynek informatyczny pozwolił kilku firmom na zaistnienie na Giełdzie Papierów Wartościowych (Optimus, ComputerLand, Prokom, Softbank, Comarch, …). Równocześnie rosły w siłę i własne kompetencje oddziały firm zagranicznych przejmując obsługę kluczowych klientów. Powstało też kilka polskich montowni pecetów, z których dwie JTT i Optimus niebawem zniszczył urząd skarbowy opacznie rozumiejący zasady rozliczania VAT dla sprzedaży pecetów na cele edukacyjne.

W telekomunikacji nastąpiło przekształcenie Telekomunikacji Polskiej SA w spółkę giełdową. Nieco poprawiła się jakość połączeń telefonicznych, ale główny rozwój nastąpił w telefonii komórkowej, gdzie trzech operatorów zapewniło już 17-stu na 100 osobom telefon komórkowy.

Rozwinął się też dostęp do internetu – już 5 mln miało dostęp do sieci poprzez wdzwaniany na numer 0-20 21 22 – rozpoczęły się prace nad dostępem szerokopasmowym Neostrada.

Rozpoczęto też prace nad dostosowaniem polskiego ustawodawstwa do ustawodawstwa unijnego, co wymagało coraz większych sił specjalizowanych prawników. W tym okresie pojawiła się ochrona autorska programów oraz prawo ochrony danych osobowych.

2010: Po wejściu do Unii

Nastąpiła już standaryzacja sprzętu i oprogramowania – integracja systemów stała się coraz prostsza. Wraz z wejściem do UE trzeba było instalować nowe aplikacje (AiMR, Schengen,…). Niestety były też wpadki informatyczne, gdyż informatyzacja administracji musiała być realizowania poprzez nowe prawo zamówień publicznych, słabo użyteczne dla trudno wycenianych w programisto-godzinach systemów informatycznych. Pojawił się w administracji dział informatyzacja – początkowo w KBN przekształconym w MNiI, a następnie przeniesiony do MSWiA.

Teleinformatyczne firmy giełdowe zaczęły podlegać znaczącym przekształceniom, konsolidacji i reorganizacji – szczególnym przypadkiem było wchłonięcie Prokom Software przez Asseco. Oddziały korporacji amerykańskich zarządzały już nie tylko aktywnością w Polsce, ale też w Europie Środkowej i Wschodniej. Kończył się okres lokalnych montowni pecetów – a za to powstała montowania Della w Łodzi oraz silna sieć polskich dystrybutorów sprzętu.

Nowe prawo telekomunikacyjne kolejnymi decyzjami UKE demonopolizowało Telekomunikację Polską w telefonii przewodowej, ale dalej główny nacisk już czterech operatorów był na rozwój telefonii komórkowej, głównie 3G – zarejestrowano już 124 karty SIM na 100 mieszkańców. Z rozwoju sieci internetowej korzystało już 15 mln użytkowników, z czego połowa już z sieci szerokopasmowej.

Dzisiaj: Otoczenie Sektora Teleinformatycznego

Na rynku teleinformatycznym problemem staje się obawa przed smogiem elektronicznym (polem elektromagnetycznym) pochodzącym z masztów telefonii komórkowej. Dodatkowo regulacje budowlane oraz zagospodarowania przestrzeni ograniczają możliwości rozbudowy sieci komórkowej. Ostatnio okazało się, że sieć telefonii bezprzewodowej i nawet przewodowej nie ma zasilania awaryjnego i może być niedostępna przez wiele godzin (jak to się zdarzyło na Pomorzu oraz pod Warszawą). Mamy też w Polsce jeden z najniższych współczynnik ARPU przychodu z abonenta, co ogranicza obecne możliwości inwestycyjne operatorów, a w przyszłości inwestycję w sieć 5G.

Wiele się mówi o programie Przemysł 4.0, który ma być innowacyjnym przemysłem wykorzystującym techniki cyfrowe. Ale europejski przemysł teleinformatyczny mający wytwarzać komponenty cyfrowe jest w zapaści – jego wartość wytwórcza wynosi od 0,25 do 2% PKB w krajach unijnych – przy czym od 2008 roku takich danych już się nie publikuje – bo to chyba wstyd.

Nie mogłem znaleźć liczby nowych instalacji komputerów w krajach UE, w tym u nas. W czasie znacznego rozwoju centrów danych, przeznaczonych do hostingu, kolokacji serwerów czy też udostępniania przetwarzania w chmurze powinno zmniejszać się zapotrzebowanie na lokalne serwerownie. Pytaniem jest, ile z tych centrów danych znajduje się w Polsce i Europie, a ile poza nią. Symptomatycznym sygnałem jest unijny projekt zbudowania Ośrodka Superkomputerów (HPC – High Performance Computing) w eksaskali, bo tutaj UE jest daleko w tyle za Chinami i USA. Niestety udziału Polski w tej inicjatywie nie ma.

Co prawda istnieje organizacja DigitalEurope lobbująca w Brukseli na rzecz sektora informatycznego, ale działa ona sprawnie na rzecz korporacji pozaeuropejskich. Firmy teleinformatyczne z krajów unijnych nie widzą potrzeby, nie potrafią, nie chcą albo się boją legalnie oddziaływać na instytucje europejskie na rzecz wspomagania ich działalności. Nie ma też takich działań ani po stronie firm ani po stronie rządu w Polsce. Jedynym beniaminkiem władz są innowacyjne firmy rozpoczynające – ale nie kontynuujące (START-UPy), finansowane z budżetu krajowego oraz unijnego, które w przypadku osiągnięcia założonego celu są wysyłane w nagrodę do Kalifornii, aby tam się rozwinęły. Niestety przeważnie jak są dobre, to się dobrze tam sprzedają. I tak tracimy szanse na kolejne pokolenie polskich firm teleinformatycznych.

Jednakże najpoważniejszym zagrożeniem jest naruszenie bezpieczeństwa systemów teleinformatycznych. Pomimo aktywności szeregu instytucji czujących się za to odpowiedzialnych obrona przypomina Linię Maginota. Atak może nastąpić z innej niebronionej strony. A skutki tego, już obecnie, mogą być poważne – gorzej, że to sektor teleinformatyczny (to te komputery) będzie odpowiedzialny za taki katastrofalny przypadek.

Podobnie jest z ochroną danych osobowych. Dotychczasowe lokalne ustawy zastąpiono rozporządzeniem unijnym (GPDR/RODO), z którego najbardziej cieszą się prawnicy. Możliwość ukarania firmy, której ukradziono dane osobowe, karą do 20 milionów Euro czy 4% obrotów, jest dobrą dla nich wiadomością, wszak bez walki w sądzie nikt takich kar nie będzie chciał płacić.

Ani w strategii cyber-bezpieczeństwa, ani w dyrektywie NIS, ani w rozporządzeniu GDPR/RODO nie ma ani słowa o radykalnym zwiększeniu sił i środków służb państwowych i wojska na wykrywanie i aresztowanie cyber-przestępców, czy też atakowanie wrogich e-armii. Karani będą za to ci, którzy niewystarczająco się okopali i nie zauważyli cyber-ataku. Otwartym pozostaje pytanie co to znaczy wystarczająco?

Mamy bardzo dobrych profesjonalistów w informatyce, ale nie wszyscy są dobrze wykorzystywani i dalej nam wielu brakuje. Wraz z pełną cyfryzacją telekomunikacji, uczelnie rezygnują z prowadzenia kierunku telekomunikacja na rzecz kierunków teleinformatyka. Ale tutaj pojawia się propozycja MNiSzW ograniczenia nauczania informatyki i nawet inżynierów informatyki tylko na uniwersytetach. A uczelnie techniczne mają się zadowolić nauczeniem specjalistów niezdefiniowanej inżynierii informacji. Dalej szkoda nawet to komentować, szczególnie przy konieczności radykalnego wzmocnienia profesjonalnymi kadrami działów ochrony bezpieczeństwa systemów teleinformatycznych

W administracji, bankowości, usługach występuje silny trend przerzucenia realizacji usług na obywatela/klienta/petenta, co przejawia się: sam wypełnij PIT, przygotuj i wyślij JPK, kup bilet przez sieć, odpraw się, zamów towar, … W administracji i gospodarce brakuje jeszcze wielu ważnych aplikacji, które mogłyby ułatwić relacje obywateli z urzędami. Niestety administracja praktycznie zawiesiła przygotowanie nowych zamówień na systemy teleinformatyczne, próbując je realizować własnymi oraz wypożyczonymi siłami – z marnym skutkiem. A brak jednoznacznych decyzji o dalszym funkcjonowaniu działu informatyzacja w tym lub innym ministerstwie dodatkowo utrudnia rozpoczęcie realizacji tych systemów.

Wróćmy do dotychczas wykształconych w nieistniejącym formalnie zawodzie informatyka, profesjonalnych specjalistów informatyki. Dzięki nim rozwinął się w Polsce przemysł produkcji gier komputerowych opartych na lokalnie opracowanych informatycznych silnikach. Mamy też wielu graczy i ponad 90% internautów jest aktywnych w mediach społecznościowych. Większość z nich jest już chorobliwie uzależnionych od tych mediów.

Strategia rozwoju Sektora Teleinformatycznego

Po standaryzacji komputerów i laptopów przyszedł czas na standaryzację smartfonów. Wydaje się mało ekonomiczne dalsze rozbudowywanie ich o nowe funkcjonalności – z wyjątkiem coraz lepszych baterii. Nie wydaje się też, aby jakieś nowe gadżety mogły zastąpić smartfony – zapewne na najbliższe lata pozostaną one takimi jak są obecnie. To zmienia też pozycjonowanie operatorów, którzy dalej powinni jeszcze rozbudowywać sieci światłowodowe oraz 4G. Ale przy tym będą się stawać coraz bardziej anonimowi dla abonentów, tak jak dostawcy energii. Będzie też musiała nastąpić reorganizacja operatorów do inwestycji w jedną sieć 5G oraz następnie do jej wspólnego użytkowania.

W tym miejscu zwracam uwagę na konieczność wprowadzenia autonomiczności sieci internetowej w regionie unijnym, a nawet tylko na obszarze Polski – w przypadku zidentyfikowanego zagrożenia cyberatakiem. USA, Rosja, Chiny, Izrael i ?? dodały do z założenia otwartej struktury sieci internetowej możliwości jej regionalnego autonomicznego odcięcia w krytycznych sytuacjach. Niestety o takim mechanizmie w regionie UE nic nie wiadomo. Również Polska sieć nie może być w taki sposób odłączona, mogąc w ograniczonym stopniu funkcjonować lokalnie.

Sektor teleinformatyczny poszukuje nowych marketingowo nośnych rynków popytu na swoje usługi. Wskazuje się na nowe technologie mające podobnież zwiększyć efektywność zastosowań teleinformatyki:

- Przetwarzanie w chmurze, zwane w żargonie - obliczenia chmurowe (w chmurze), a tak naprawdę w nowym opakowaniu jest to od lat znany outsourcing - reklamuje się ułatwieniami w dostępie do akurat potrzebnej mocy komputerów oraz już gotowych aplikacji bez potrzeby rozbudowy własnych serwerowni. Nie wszyscy użytkownicy chcą się jednak pozbywać bezpośredniej kontroli nad swoimi danymi, gdy mogą się one znajdować gdziekolwiek – nawet na Alasce. Te obawy były też podstawowym ograniczeniem dla rozwoju usług outsourcingowych.

- Big Data i Data Science – to mądre nazwy własne koncepcji wyszukiwania istotnych biznesowo informacji z wielu zbiorów danych o różnych strukturach. Celem jest uzyskanie przewagi konkurencyjnej w stosunku do innych firm na rynku, przeważnie tych biedniejszych nie mających wystarczających środków na opłacenie tych analiz – a nie są one tanie, gdyż wymagają zatrudnienia najlepszych analityków danych oraz programistów do przygotowania nietrywialnych algorytmów. Obawiam się, że niewiele polskich firm będzie stać na skorzystanie z tych usług, a zastosowane oszczędniejszej wersji może doprowadzić do błędnych wniosków – biznesu wypożyczania nart zimowych na plaży.

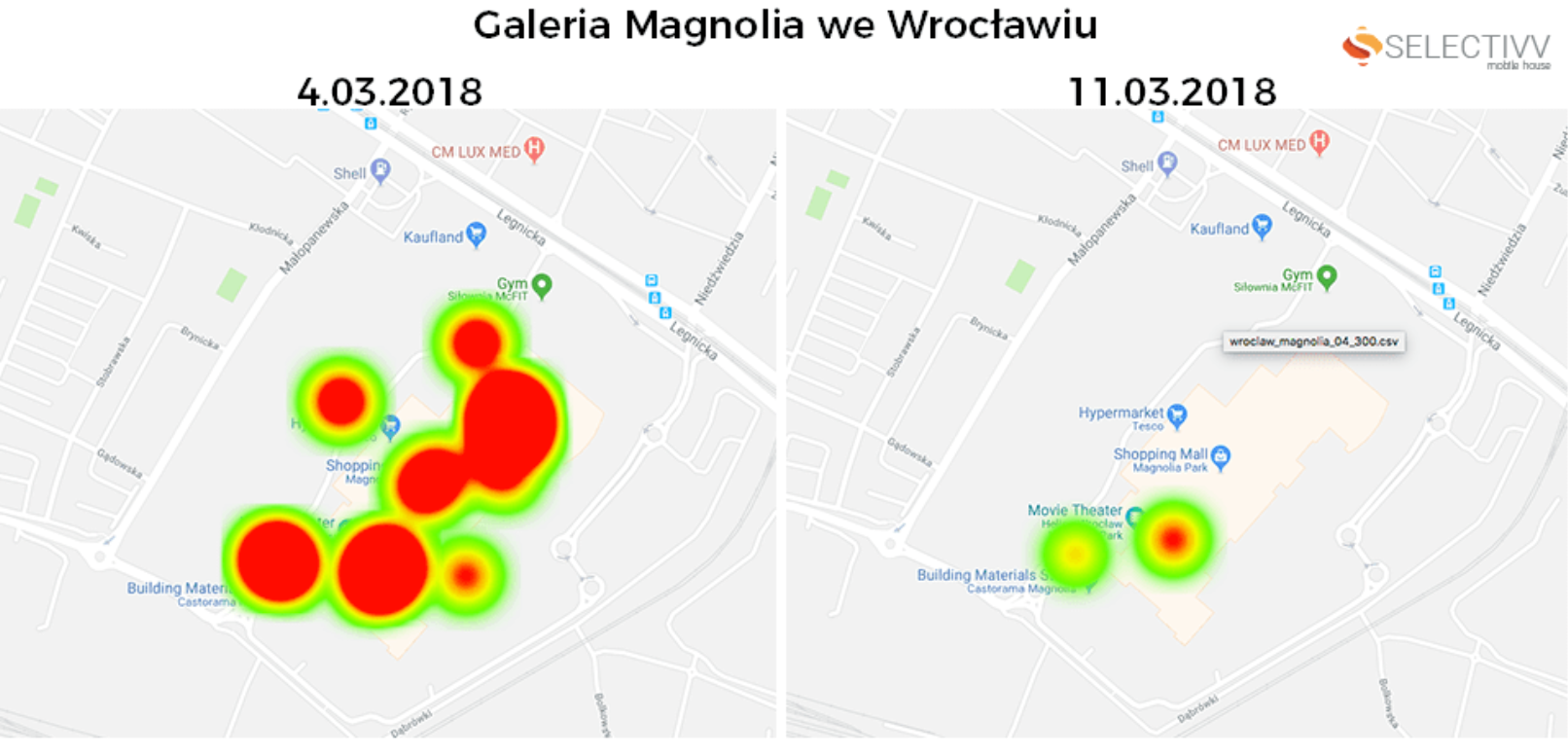

Ciekawym przykładem analizy typu Big Data jest sprawdzenie (wykonane przez firmę SELECTIVV) gdzie poszli Polacy jak im zamknięto galerie handlowe. ….ponad 40 proc. osób z grupy 511 221 badanych wybrało się w niedzielę 11 marca na spacer do parku lub na plac zabaw, a 19 proc. odwiedziło stacje benzynowe… Efekt analizy robi wrażenie, ale też nasuwa się wiele pytań o profilowanie, ochronę danych osobowych, zgodność z zapisami GDPR (RODO) i wreszcie czy możemy się czuć bezpiecznie, że ten system pozwoli na precyzyjne śledzenie dowolnej grupy osób – np. żołnierzy z prywatnymi telefonami, gdzie się nagle udali z koszar.

- Wiele silnych emocji wzbudza internet rzeczy, ale zanim uzyska się z tego jakieś korzyści to trzeba:

- opracować i zbudować oraz oprogramować sterowniki (systemy wbudowane), które mają tą rzeczą sensownie sterować,

- opracować aplikacje, które na podstawie zbieranych informacji z setek, tysięcy takich sterowników oraz z innych użytecznych źródeł będą w stanie wypracować jakieś użyteczne dla nich polecenia zdecydowanie usprawniające ich sterowanie każdą z tych rzeczy,

- zbudować sieć dostępową do każdego z tych sterowników (również sieć lub baterie do zasilania) niezawodną z odpowiednimi zapasowymi obejściami i silnie odporną na cyber-ataki.

Prawda że to proste zadanie – bo to jest dopiero internet rzeczy? Jest to zadanie wykonalne tylko dla profesjonalnie sprawnych firm. Dla programu Przemysł 4.0, warto w firmach teleinformatycznych dokonać reorganizacji włączając się bezpośrednio do firm realizujących innowacyjne zastosowania cyfrowych produktów zgodnych z celami Przemysłu 4.0. Inaczej mówiąc zalecałbym Assseco kupno udziałów w Solarisie.

- I wreszcie mamy jeszcze bardziej emocjonalnie promowany temat – sztuczna inteligencja. Tutaj chcę najpierw wspomnieć, że o sztucznej inteligencji czytałem już w 1968 roku z rosyjskiego tłumaczenia amerykańskiej książki Nilsa Johna Nilssona [*2] „Artificial Intelligence” – i wtedy też byłem pełen emocji, ale dzisiaj już ich mam mniej.

[*2. Nils John Nilsson - (born 1933) is an American computer scientist. He is one of the founding researchers in the discipline of artificiall intelligence and worked for SRI International – z Wikipedii;]

Niestety, wbrew wyznawców sztucznej inteligencji, uważam ten termin za bardzo mylący, gdyż dopóki ludzkość nie odkryje i zrozumie zasady, reguły i sposób funkcjonowania mózgu ludzkiego, to nie można mówić o tworzeniu rozwiązań sztucznej inteligencji. Możemy jedynie twierdzić, że mając inteligencję i coraz więcej wiedzy i doświadczeń możemy opracowywać algorytmy, które w coraz sprawniej i nawet efektywniej niż człowiek są w stanie rozpoznać zachowania się określonych obiektów i nauczyć się postępowania z nimi w celu tworzenia nowych wartości i rzeczy. Trzeba tutaj podkreślić, że sposób tego uczenia się został wpisany do algorytmu przez człowieka, nawet jakby to już była kolejna iteracja rozwoju tego algorytmu. Oczywiście możliwe jest już opracowanie wielu takich algorytmów – efektywnie samouczących się i następnie rozwiązujących skomplikowane zadania – nawet trudne do zrozumienia przez większość osób. Ale teorię względności Einsteina też rozumie tylko ograniczona liczba osób.

Tutaj dla firm mających ochotę „robić” w sztucznej inteligencji mam radę – zainteresujcie się biodziedzinami, gdyż tam jest źródło do poznania fascynujących umiejętności funkcjonowania organizmów natury, które można starać się skopiować w technologii elektronicznej.

- Trzeba też wspomnieć o technice BLockChain jako metodzie na wiarygodne i bezpieczne kolekcjonowanie dokumentów. jest to dopiero pcozątek wykorzystywania tej techniki do innych celów niż kopanie kryptowaluty.

Ale oprócz tej emocjonującej przyszłości teleinformatyka ma zapewnić sprawną obsługę codziennej działalności już tysięcy przedsięwzięć stosujących systemy i rozwiązania teleinformatyczne. Do tego potrzeba sprawnie działających obecnych i nowych systemów i aplikacji w administracji, bankowości i gospodarce. Ze względu na wchodzące restrykcyjne wymagania ochrony danych osobowych oraz na wręcz niezbędne coraz silniejsze wymagania na odporność i bezpieczeństwa systemów teleinformatycznych trzeba praktycznie wszystkie obecnie istniejące systemy zaprojektować i napisać od nowa, włączając w nie już na etapie projektowania spełnienie tych wszystkich wymagań ochrony danych osobowych i wewnętrznej kontroli bezpiecznego funkcjonowania z ochroną przed nieuprawnionym dostępem.

Rok 2020 powinien być remanentem dla starych systemów – powtórką roku PR2000, tylko z innego powodu. Dobrym pytaniem jest, jak i czym przekonać decydentów do sfinansowania tych prac? Myślę, że jest to strategiczne pytanie dla przyszłej działalności PIIT.

I pozostajemy z pytaniem:

CZY JESZCZE WARTO INWESTOWAĆ W TEN SEKTOR?